@Puddingpulver: Richtig, alles was momentan überhaupt möglich ist, ist grobe Profile zu erstellen – wie gut sowas funktioniert siehst Du ja im Moment wenn Du dir die mageren Ergebnisse des tracked Advertising ansiehst (ich bekomme momentan regelmäßig Werbung für Rasenmäher und habe nicht mal einen Garten), selbst von Firmen wie Google, die wirklich richtig viele Daten haben und seit Jahren das Thema Profiling verfolgen. Metadaten sind aber auch diejenigen Daten, die man selbst am leichtesten steuern, verändern oder verstecken kann. Ich will es aber auch nicht kleinreden, das kann wirklich unschön werden, vor allem wenn man mit den falschen Annahmen auf Daten schaut und dann plötzlich alles verdächtig wird (siehe Anne Roths Blog). Daher ist meine Antwort auf die Frage, wie wir damit umgehen wollen auch keine technische, sondern das muss eine gesellschaftliche sein, weil es hier um moralische Fragen geht.

@Paul: Richtig. Ich sagte ja schon, dass ich nicht nachgesehen, was genau dieser Scanner im iPhone speichert (ich hab das neue iPhone noch nicht mal gesehen und hatte daher auch keine Ahnung, wie der Vorgang überhaupt abläuft), aber es erschien mir logisch, dass es sicher nicht der Fingerabdruck ist – darum ging es ja bei der Frage -, sondern ein irgendwie gearteter Hash. Das Foto eines Daumens war eher als Beispiel gedacht, um zu veranschaulichen, dass selbst wenn der Scanner irgendwie versuchen würde, einen “Daumenabdruck” zu speichern, das Ergebnis ungenauer wäre als wenn ich einfach nur ein Foto meines Daumens machen würde. Das tatsächliche Verfahren, wie Du es beschreibst, dürfte allerdings noch unsicherer sein, da es ja durchaus größere Abweichungen einbeziehen muss. Ob das mit meinem Bruder klappt oder nicht probieren wir sicher demnächst mal aus ![]()

@Borg: Überwachung der NSU-Opfer: Danke für den Link. Allerdings sehe ich da keine echte Überwachung sondern nur unsensibles Vorgehen bei Befragungen während der Ermittlungen. Die Frage war ja, ob die Opfer zB heimlich abgehört würden. Darüber hab ich bisher nichts gefunden.

Kommunismus: hihi. Ich wußte in dem Moment nicht wirklich, wie ich das in einem Halbsatz unterscheidbar machen konnte, wollte aber auch eigentlich nicht dieses Fass aufmachen.

Diese Geheimhaltungskiste mit FB und so: Natürlich ist das insgesamt eine völlig lächerliche Situation und wir sind uns da einig, dass das nicht so bleiben kann und wird – schon im Interesse der Firmen, die gerade massiv an Vertrauen verlieren und die hier ganz sicher nicht ruhig bleiben werden. Ich denke, da wird sich schon sehr genau überlegt, wie man aus dieser ganzen Bredoullie rauskommt.

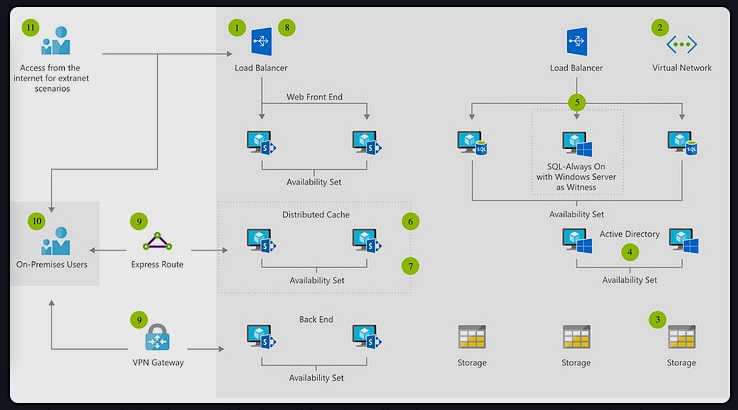

Andererseits belegen die Zahlen meine These, dass Wirtschaftsspionage im Internet eigentlich kein echtes Thema ist. Das ist auch in gewisser Weise logisch, wenn Firmen mit der Nutzung des Internets ähnlich handhaben wie ich es für mich beschrieben habe – nämlich dass man im offenen Internet ohnehin davon auszugehen hat, dass alle Daten kopierbar sind – Firmen nutzen für wirklich geheime Kommunikation hoch verschlüsselte VPNs wenn sie überhaupt über öffentliche Leitungen gehen und nicht gleich ein eigenes Netz aufbauen. Dazu ein Link: http://www.manager-magazin.de/unternehmen/it/usa-spionage-laesst-deutsche-cloud-anbieter-kalt-a-909443.html